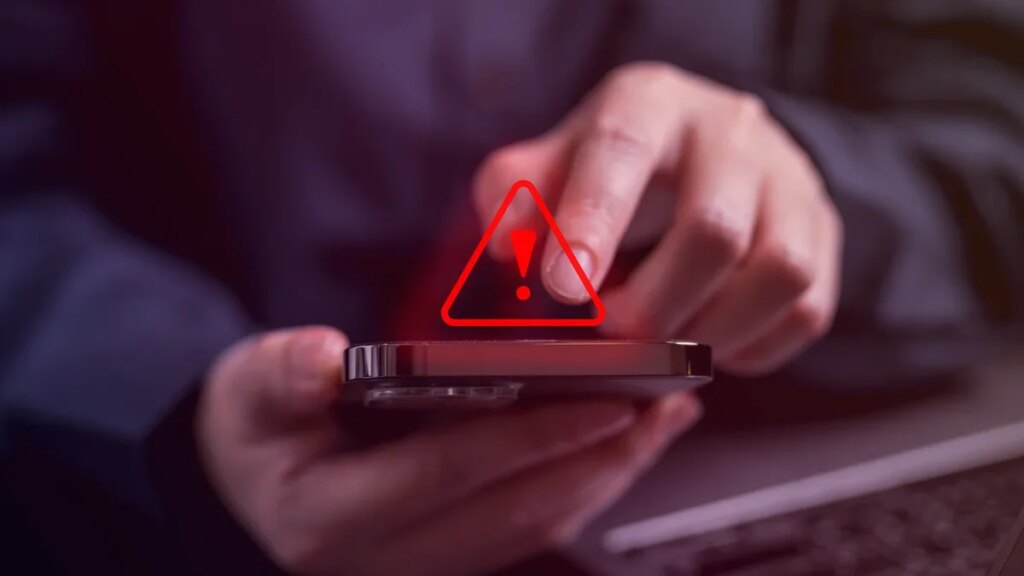

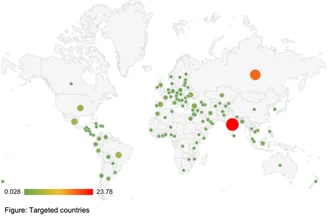

Mais de 100 países são atacados por uma campanha maliciosa que visa infectar smartphones Android com malware para roubar mensagens SMS e senhas 2FA de uso único. A afirmação vem da empresa de segurança Zimperium em relatório divulgado na terça-feira (30). O Brasil é um dos principais alvos, ficando atrás apenas da Índia e Rússia.

No total, 113 países viraram alvos dos malwares stealers que são distribuídos por meio de bots no Telegram. Além do conteúdo presente em mensagens SMS — que pode incluir desde meras comunicações até senhas —, os criminosos têm como foco senhas de serviços OTP para segundo fator de autenticação.

Foram recolhidas mais de 107 mil amostras de softwares maliciosos

Aqui precisamos explicar melhor: uma OTP é uma senha de uso único. Por exemplo, quando um usuário esquece a senha habitual de algum serviço, a plataforma pode enviar uma senha genérica para afirmar identidade e o usuário conseguir realizar a troca de senha. Essa senha genérica, que libera a troca de senha para o serviço, seria uma OTP.

“As senhas de uso único (OTPs) são projetadas para adicionar uma camada extra de segurança às contas online e a maioria das empresas tornou-se muito dependente delas para controlar o acesso a dados e aplicativos confidenciais. No entanto, essas senhas são igualmente valiosas para os invasores. O malware tornou-se cada vez mais sofisticado, empregando táticas astutas para roubar esses códigos”, comentam os pesquisadores da Zimperium.

De modo contínuo, os pesquisadores vêm acompanhando campanhas de malwares desde 2022 e foram recolhidas mais de 107 mil amostras de softwares maliciosos. Sobre a campanha atual, eles notam que são alvos mais de 600 serviços OTP.

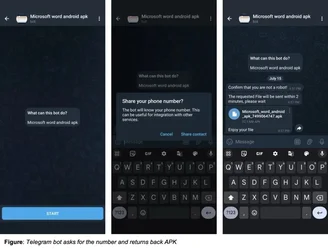

Bot de Telegram

Bot de Telegram

Trilha da infecção

O malware stealer tem sua distribuição realizada no Telegram ou via propagandas enganosas. Dentro do app de mensagens, bots são responsáveis por realizar comunicações com a vítima e facilitar a infecção.

Em um dos casos analisados, por exemplo, as vítimas acabam carregadas para páginas falsas da Google Play por esses bots, indicando o download do APK malicioso. A trilha funciona da seguinte maneira:

- a vítima é enganada para fazer o download do malware

- o malware pede permissão de acesso ao SMS

- o malware chega ao servidor de Comando e Controle (C2).

- É feita a conexão com o dispositivo e o registro do malware no servidor

- Canal para transmitir mensagens SMS e códigos OTP é estabelecido

- O último estágio é transformar o smartphone em um “interceptador silencioso”. O malware, escondido, monitora de modo constante todas as mensagens SMS recebidas

Os pesquisadores afirmam que foram encontradas cerca de duas mil e 600 contas de bots no Telegram que realizam esse trabalho criminoso. Após a captura, os dados são redirecionados para um endpoint de API (interface de programação de aplicativos) que permite aos usuários comprarem números telefônicos de diversos países — por exemplo, serve para autenticação fraudulenta ou anonimizada.

Por fim, uma infecção desse nível permite que os cibercriminosos entrem em diversas contas de vítimas, desde emails, redes sociais até bancos — além do óbvio recolhimento de dados pessoais.

Brasil é afetado

Brasil é afetado

Existem passos simples para se proteger de campanhas como essas, mas que infelizmente podem ser ignorados por muitos usuários. São eles:

- Nunca faça o download de apps fora da Google Play (deixe o Play Protect ativado para garantir isso)

- Não utilize SMS como 2FA

- Utiliza apenas apps terceiros como 2FA (Authy, Google e MS Authenticator, etc)

- Evite estabelecer conversas com bots e estranhos em apps de mensagens, principalmente no Telegram

- Utilize um bom antivírus no seu gadget